프로젝트는 프롬프트엔지니어링을 통해 웹페이지 제작입니다.

전 포스팅에서 Front를 구축을 진행하였고, 이번 포스팅은 해당 프론트와 통신을 진행할 Backend 서버 구축입니다.

동일하게 ChatGPT에 요구사항/기능/제약조건을 입력 후 PRD(Product Requirements Document, 제품 요구사항 문서)를 산출물로 받으며, 정리된 산출물을 기반으로, Cursor를 사용해 실제 코드 작성 및 프로젝트 구조화를 진행합니다.

ChatGPT를 통한 PRD 작성

다음 프롬프트를 통해 Chatgpt에 Backend 서비스 구축을 위한 PRD 생성 요청을 진행합니다.

너는 Backend 개발을 하는 10년차 개발자이며 PM이야.

신규 프로젝트에 들어가기 위한 PRD를 작성할 예정이야

# 개요 - chatgpt api를 이용해 현재 주식에 대해 요약할 수 있는 기능이 있는 웹앱

# 기능

- Front 서버로부터 주식 종목을 받을 수 있는 REST API

- 전달 받은 종목을 Chatgpt API로 호출하여 최신 뉴스를 약 3~5줄 정도로 요약 및 긍정/부정을 검토

- 요약된 정보를 다시 프론트서버로 전달

# 제약조건

- **fast api 기반으로 진행**

- chatgpt api 비용이 많이 발생하지 않게 진행

- Front는 다른 서버에 있다는 가정

위 프롬프트 입력 시, 다음 개요 및 기능을 포함한 PRD가 작성되게 됩니다. 필요한 부분을 정리해서 Front와 동일하게 Cursor에 입력을 합니다.

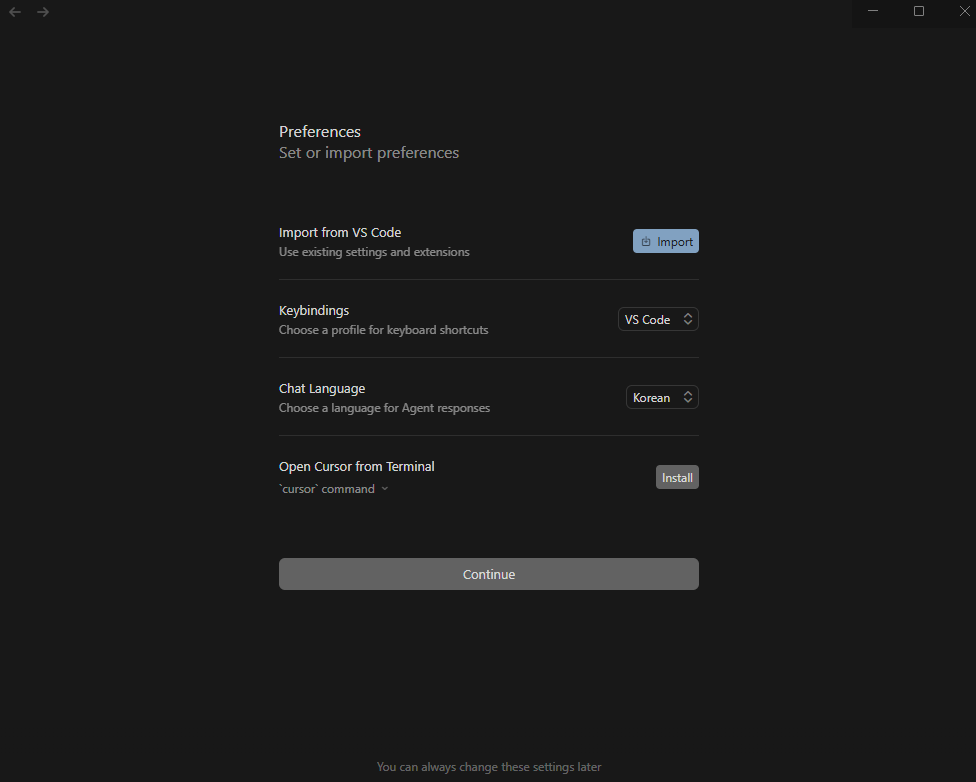

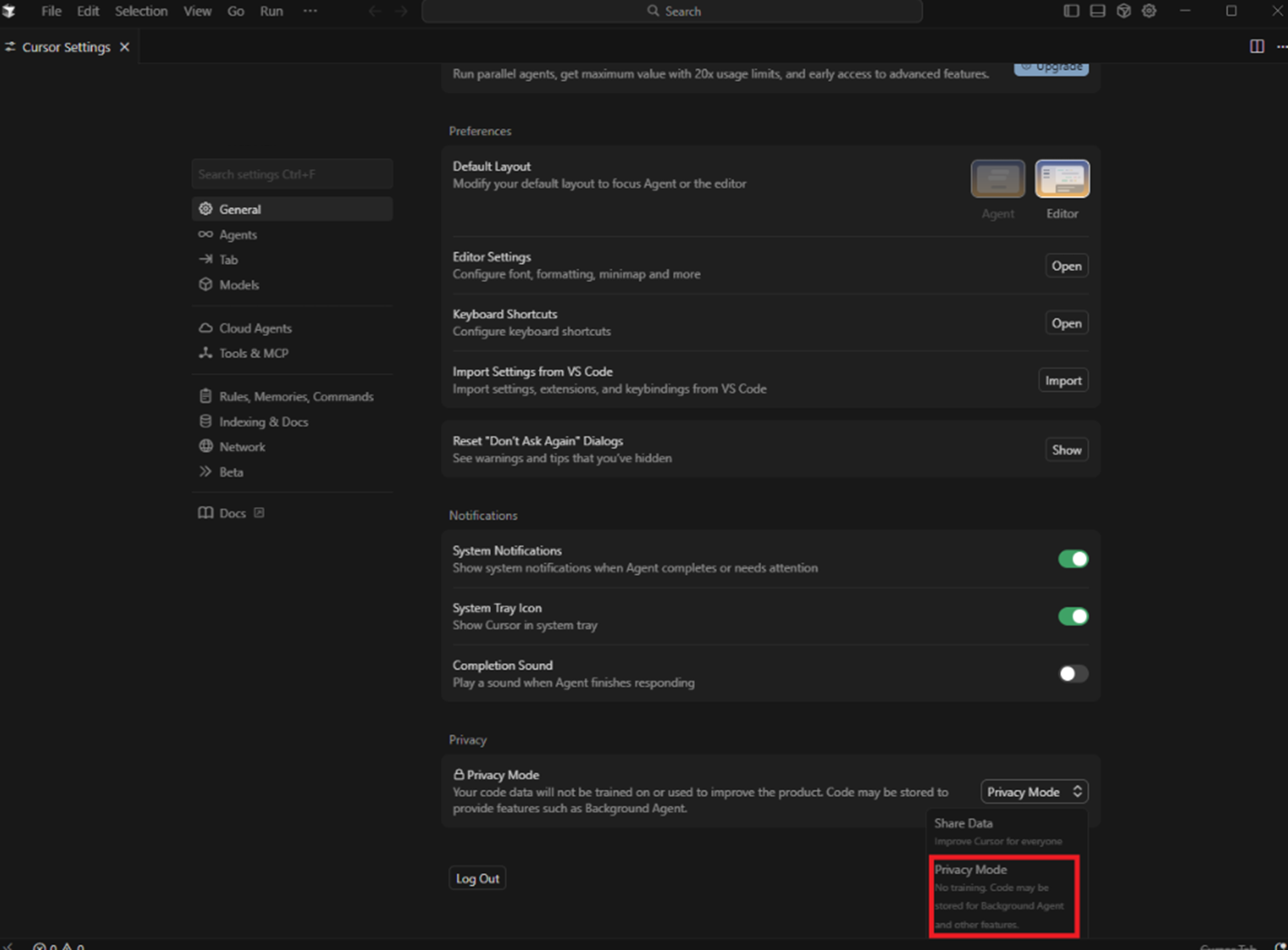

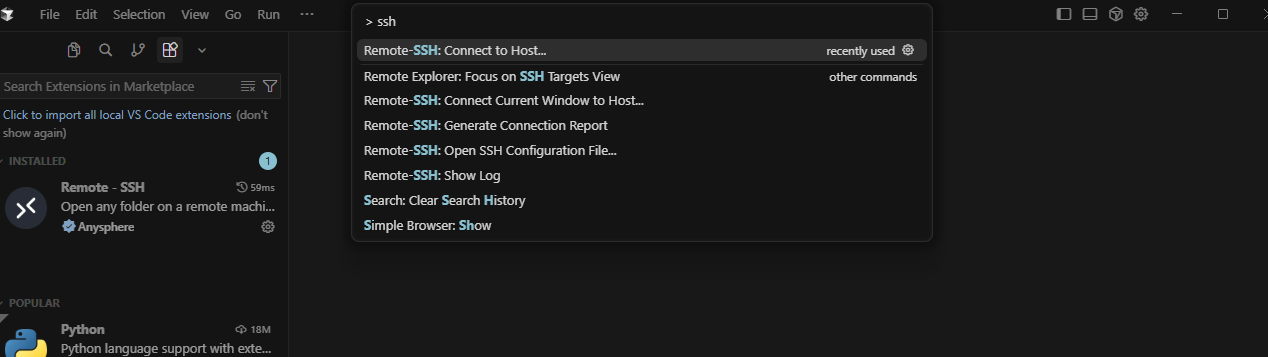

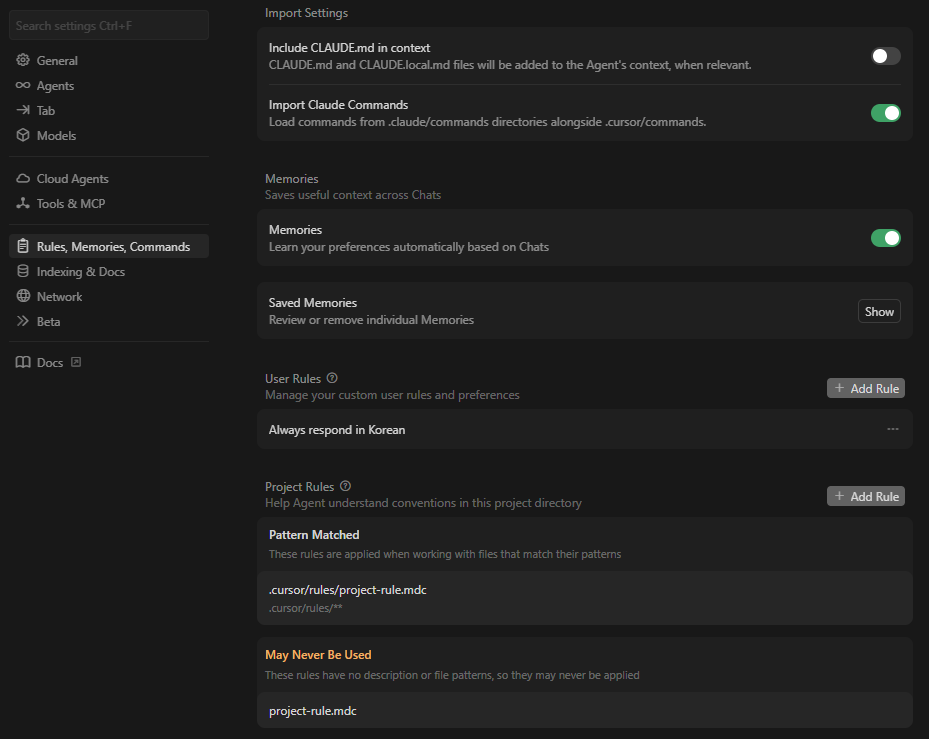

그리고 Front와 동일하게 Cursor Settings을 진행합니다. (상세한 설명은 1탄으로)

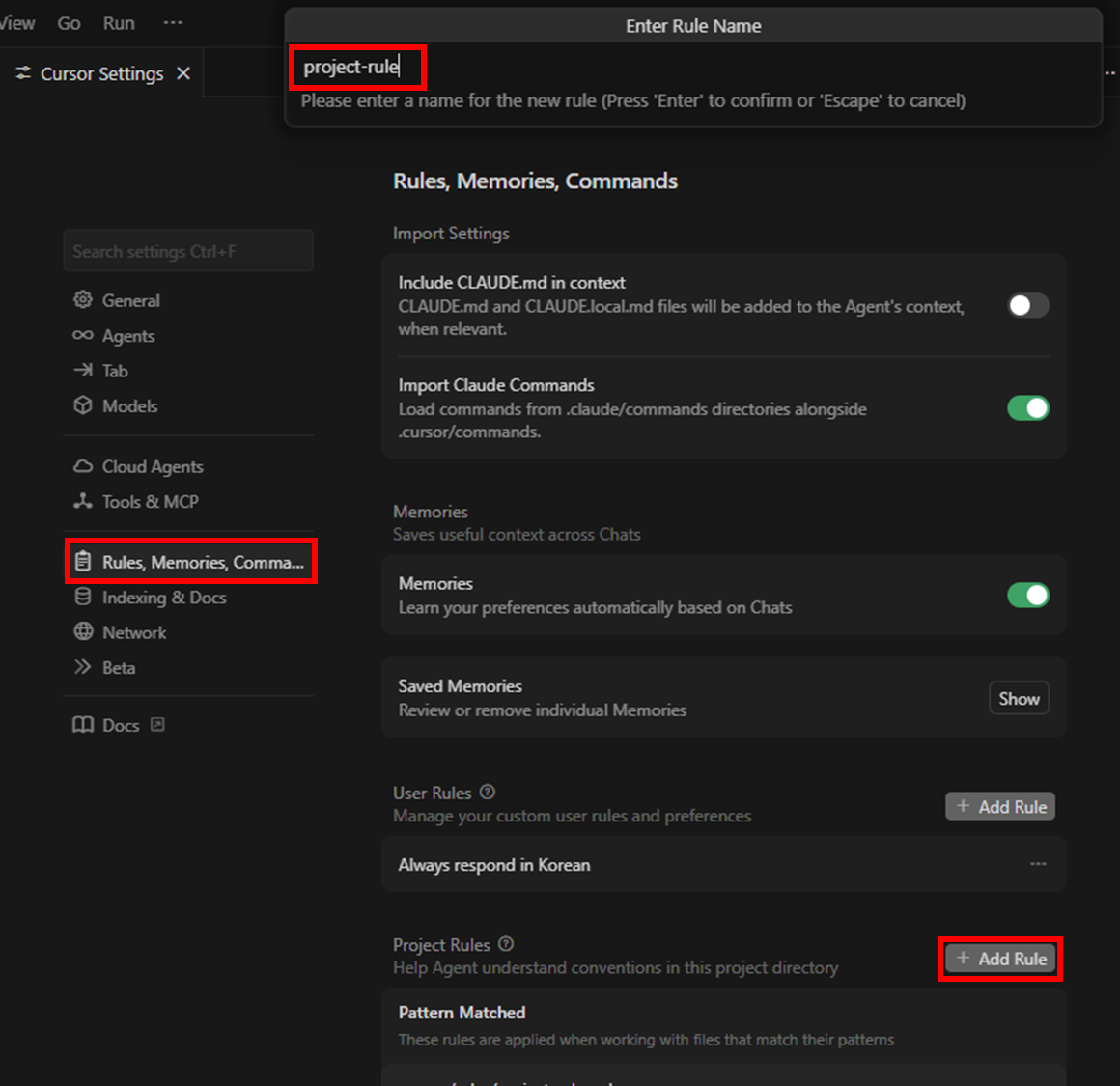

1. Cursor Settings을 연 후, [Rules,Memories,Command..] 탭으로 이동 및 Project Rules에서 [+Add Rule] 버튼을 선택합니다. 그리고 필요한 프로젝트 룰 네이밍을 적 Rule을 생성합니다.

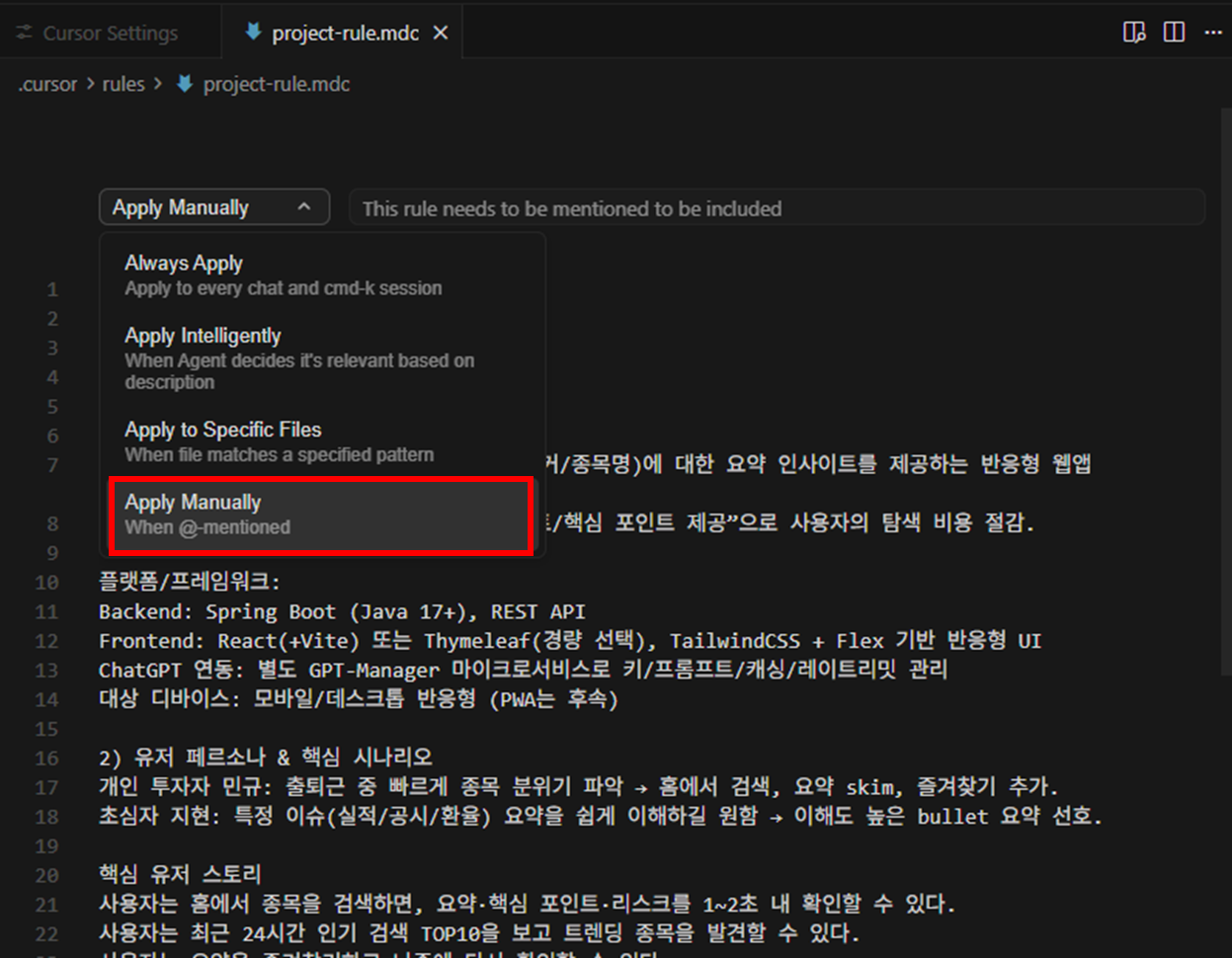

2. Chatgpt로 얻은 RPD 결과물을 Project Rule로 작성합니다. 이 때, "Apply Manually"로 적용하여 @ 입력시 해당 RPD가 적용될 수 있게 설정합니다.

Cursor를 통한 프롬프트 엔지니어링

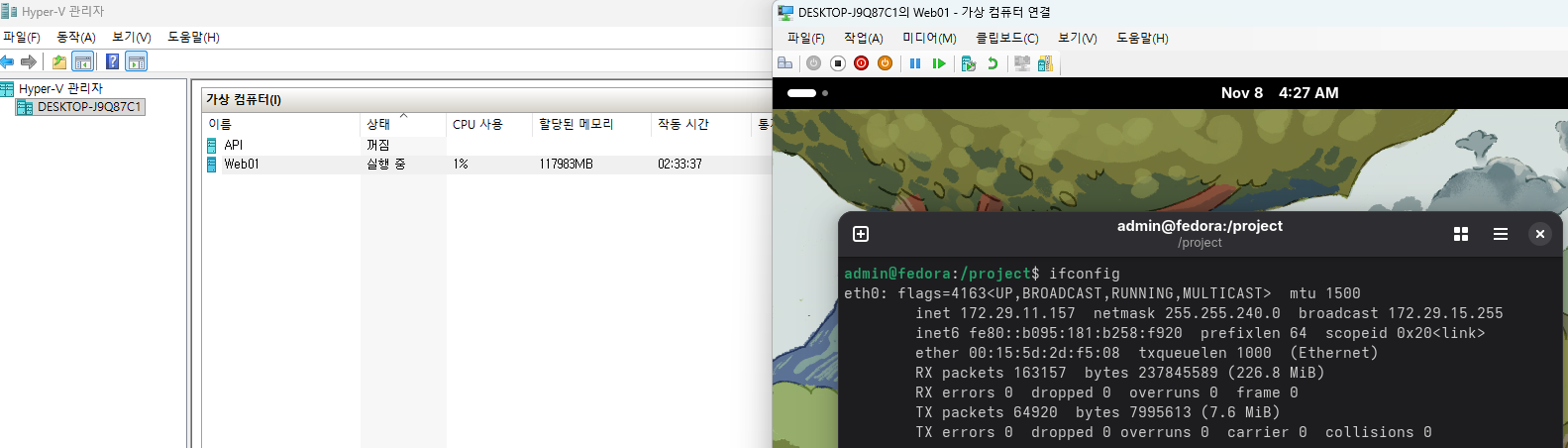

Fast API 프레임워크 사용을 위한 필요한 패키지를 다음 명령어를 통해 설치합니다. (Fedora버전)

# repoistory update

dnf update -y

# Python 버전 및 필수도구 다운로드

sudo dnf install -y python3 python3-pip python3-devel

# 개발 도구 (일부 패키지 컴파일 시 필요)

sudo dnf install -y gcc gcc-c++ make

# pip 업그레이드

sudo python -m pip install --upgrade pip

# requirements.txt로 설치

sudo python-m pip install -r requirements.txt

# Redis 서버

sudo dnf install -y redis

sudo systemctl enable redis

sudo systemctl start redis

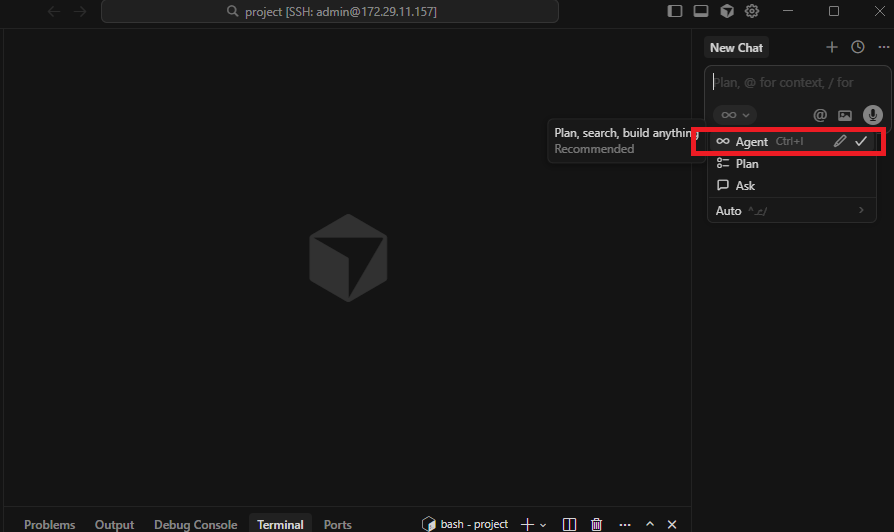

위 필요한 패키지가 전부 설치되면, cursor에 backend 서버 구축을 요청합니다.

@project-rule.mdc를 참고해 아래 조건으로 새로운 프로젝트를 생성해줘.

# Project Name

backend-stock

# Description

주식 정보를 요약하는 웹 애플리케이션.

Front 서버와 통시하는 Backend 서비스 구성

# Directory Structure

실제 현업에서 사용하는 구조로 구성해줘.

구축이 완료되면 아래 구조를 가진 Backend repo가 생성이 됩니다. 각 API에 대해 구분 및 gpt api를 사용하기 위한 환경변수도 함께 생성이됩니다.

결과물

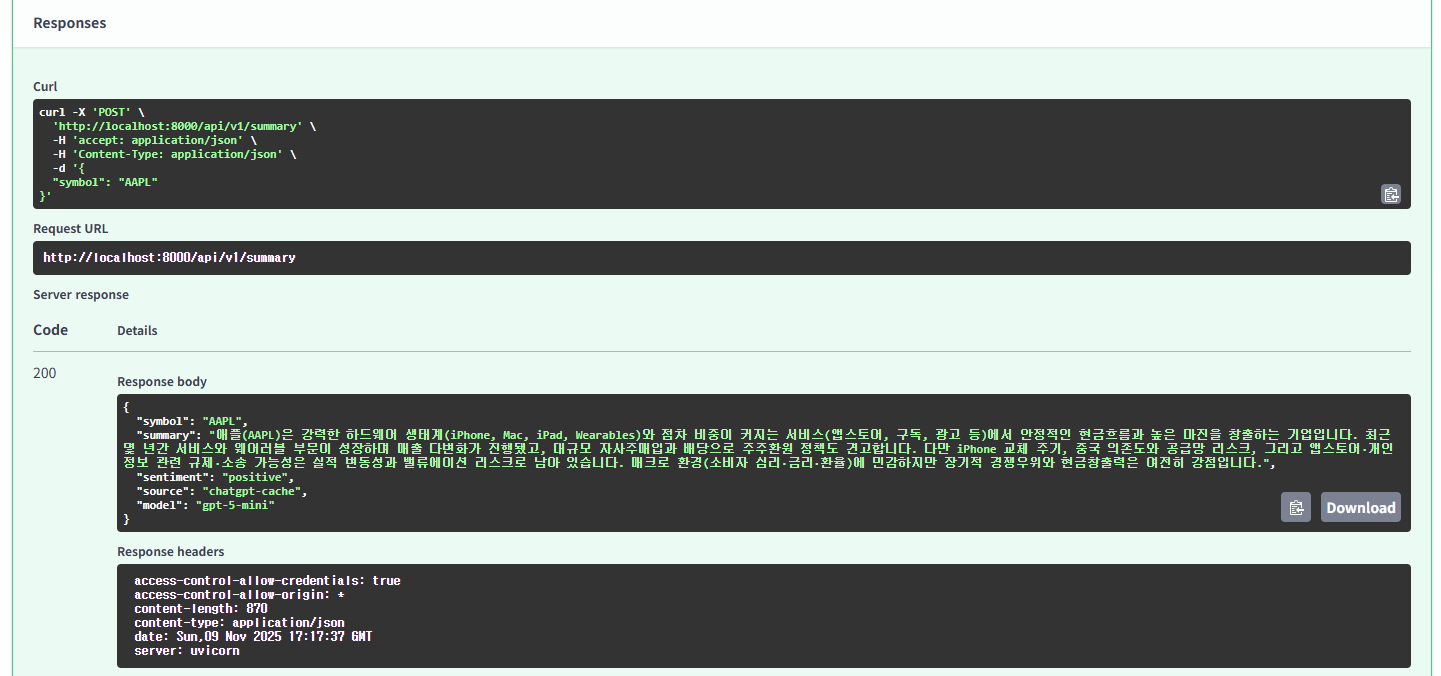

아래 명령어를 통해 Fast API 서버를 실행하고, API가 정상적으로 호출되는지 테스트 해봅니다.

python -m uvicorn app.main:app --host 0.0.0.0 --port 8000 --reload

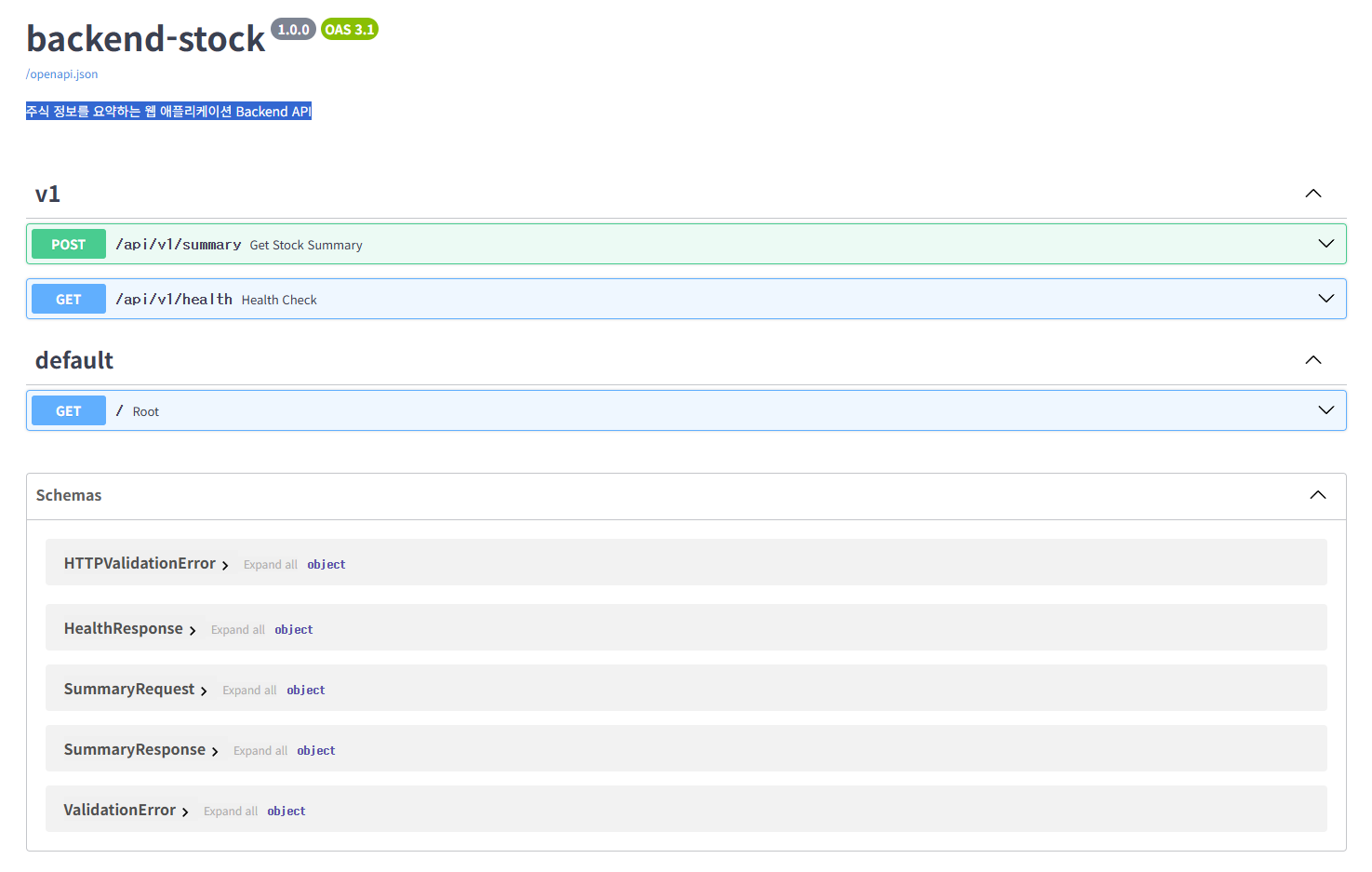

API호출 전 cursor가 생성한 Swagger UI를 확인합니다. ( localhost:8000/docs)

해당 UI를 통해 API에 대한 상세 명세를 확인할 수 있으며, 테스트도 가능합니다.

다음으로 cursor가 생성한 파일(test_api.sh)로 API 테스트를 진행합니다.

해당 스크립트는 shell script로 작성되었습니다.

'프로젝트' 카테고리의 다른 글

| [Cursor] Cursor 사용법 1탄 Front서비스 (+Chatgpt를 이용한 PRD 작성) (0) | 2025.11.09 |

|---|---|

| [Cursor] Cursor 다운로드 방법 및 환경 세팅 (0) | 2025.11.08 |

| Hyper-V 리눅스 Nginx 설치 및 통신 확인 ( SSH 접속 포함 ) (0) | 2024.05.06 |

| Hyper-V 가상 스위칭, 네트워크 설정 ( VM 인터넷 통신 ) (0) | 2024.05.06 |

| Hyper-V 를 이용한 가상머신 생성하기 ( Linux ) (0) | 2024.05.05 |