Hyper-V 를 이용한 가상머신 생성하기 ( Linux )

Windows에서 Linux를 실행할 수 있는 다양한 방법이 존재 하는데, 이번 프로젝트에서는 Hyper-V를 이용해서 구성하고자 한다. Windows10 기준으로 아래 검색 창에 "Windows 기능 켜기/끄기" 검색하여 실

dokeeo.tistory.com

Hyper-V 가상 스위칭, 네트워크 설정 ( VM 인터넷 통신 )

https://dokeeo.tistory.com/53 Hyper-V 를 이용한 가상머신 생성하기 ( Linux )Windows에서 Linux를 실행할 수 있는 다양한 방법이 존재 하는데, 이번 프로젝트에서는 Hyper-V를 이용해서 구성하고자 한다. Win

dokeeo.tistory.com

이전 포스팅을 통해 VM 생성 및 네트워크 설정까지 진행하였다.

이번 포스팅은 Host > VM 접근 및 Nginx 설치 후 확인까지의 과정이다.

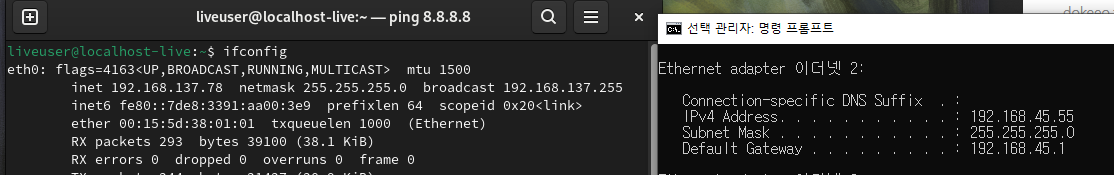

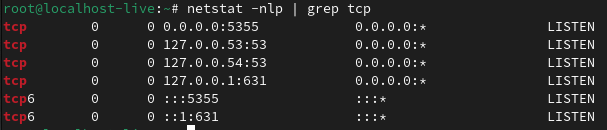

(좌) VM / (우) Host

VM 생성 후, 네트워크 설정까지 끝마쳤는데도

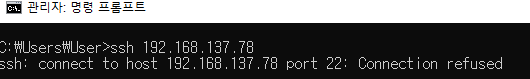

Host(192.168.45.55)에서 VM(192.168.137.78)에 22번 포트(SSH)를 접근을 못하고 있다.

이 경우 VM에 정상 통신이 가능한지 혹은 방화벽에 막히는지 확인이 필요하다.

우선 VM에 Ping을 날렸을 때 정상적으로 응답하는걸로 봐서는 라우팅(통신) 문제는 아닌걸로 확인된다.

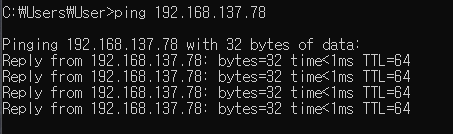

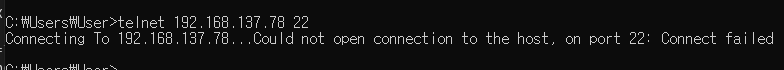

그렇다면 telnet 명령어를 통해 22번 포트에 대해 요청을 진행해본다.

위에 ssh 명령어와 동일하다고 보면되지만 일단 진행해보면, 연결 안되는걸 볼 수 있다.

이 경우에는 방화벽이나 서비스 문제를 확인해봐야 한다.

VM에서 아래 명령어를 사용해, 서버에서 리스닝중인 tcp 포트에 대해서 확인한다.

netstat -nlp | grep tcp

명령어 결과를 보면, ssh 통신을 할 수 있게 해주는 22번 포트에 대한 서비스가 없는걸 볼 수 있다.

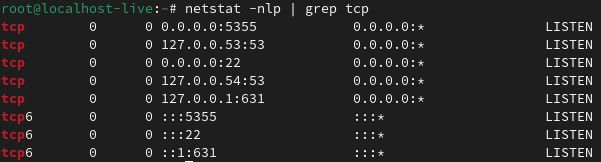

systemctl start sshd ## 서비스 실행

systemctl enable sshd ## 서비스 등록

systemctl status sshd ## 서비스 정상 확인

netstat -nlp | grep tcp ## Tcp Listen 확인

ssh 데몬을 띄워서 22번 포트에 대해서 통신할 수 있게 해준다.

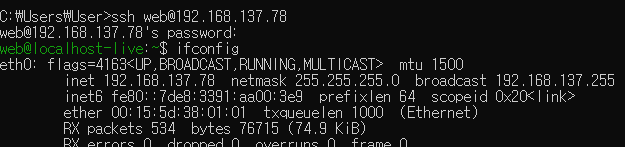

서비스 실행 후, Host 서버에서 ssh 명령어로 접속하면 정상접근 할 수 있는걸 볼 수 있다.

리눅스 유저 생성 및 권한은 아래 포스팅 참고

dnf update -y ## 패키지 업데이트

dnf install nginx -y ## nginx 설치

systemctl enable nginx ## nginx 서비스 등록(부팅 시, 자동 실행 )

systemctl start nginx ## nginx 서비스 실행

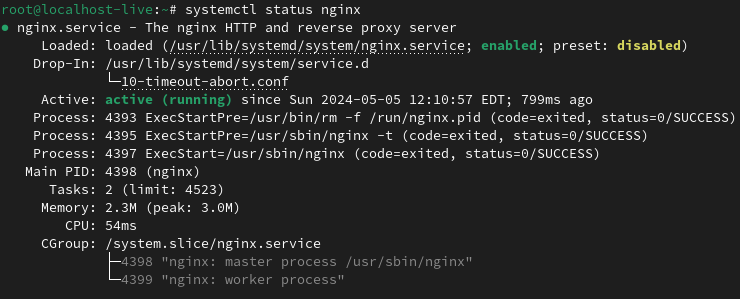

systemctl status nginx ## 상태 확인

이제 서비스를 할 수 있게, Nginx 설치하여 접속해보도록 하겠다.

위 명령어를 차례대로 진행하여 nginx 서비스를 등록 및 실행시킨다.

정상적으로 설치 후, 서비스도 정상이라면 위에처럼 active 상태를 볼 수 있다.

하지만 Host서버 > 웹서버(VM)로 접근이 불가능한데, 아래를 참고하여 어떤 부분이 막힌지 확인해준다.

( os 마다 바로 접근할 수 있을 수도 있음 )

# VM에서 확인할 부분

방화벽(인바운드) 확인 / 서비스 정상 동작(netstat)

# Host에서 확인할 부분

라우팅 정상 확인 / 포트 확인 / 방화벽(아웃바운드)

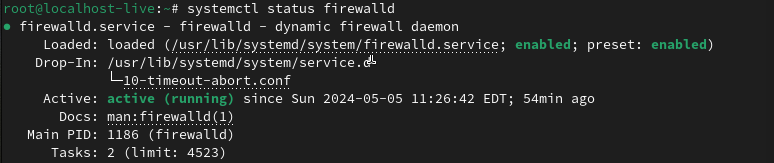

확인을 해보니, 기본 이미지에 firewalld라는 os 방화벽이 있어 접속이 안된걸 볼 수 있다.

" systemctl stop firewalld " 명령어를 통해 os 방화벽을 내려 통신을 할 수 있도록 한다.

이 외에 iptables, ufw 등 다양한 os 방화벽이 있으니, 각자 서버에 맞게 올라온 방화벽 확인하고 수정을 해준다.

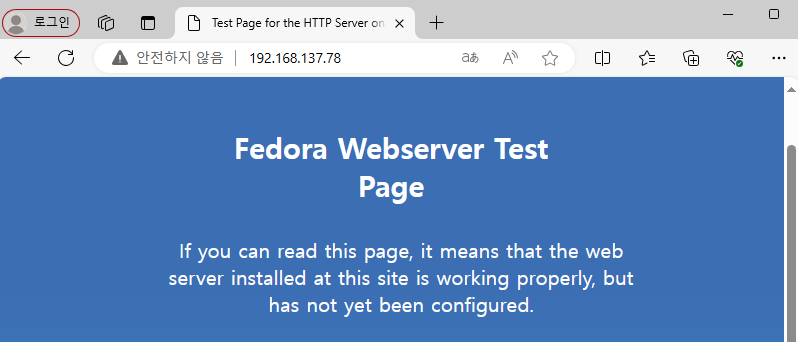

방화벽이 내려간걸 확인 후, host서버에서 웹서버에 들어가보면 fedora의 nginx 디폴트 페이지를 볼 수 있다.

이후에는 gitlab 서버를 생성 및 구축을 하여 관리를 할 수 있는 환경을 만들도록 하겠다.

'프로젝트' 카테고리의 다른 글

| Hyper-V 가상 스위칭, 네트워크 설정 ( VM 인터넷 통신 ) (0) | 2024.05.06 |

|---|---|

| Hyper-V 를 이용한 가상머신 생성하기 ( Linux ) (0) | 2024.05.05 |